Cyber Defender

Einführung

Willkommen in unserem Cyber Security Ratgeber! In diesem Bereich findest du umfassende Informationen und praktische Tipps, wie du dich und dein Unternehmen vor den vielfältigen Bedrohungen im digitalen Raum schützen kannst. Unser virtueller Sicherheitsberater Alphonse steht dir rund um die Uhr zur Verfügung, um deine Fragen zu beantworten und dir bei der Navigation durch die komplexe Welt der Cyber Security zu helfen.

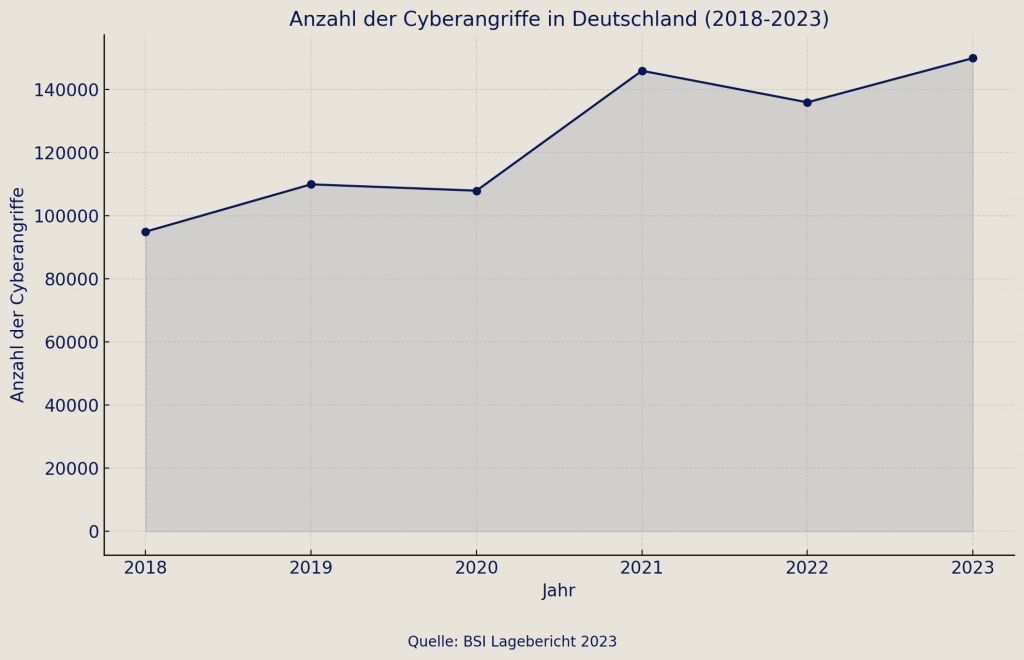

Die Bedrohung durch Cyberangriffe nimmt weltweit stetig zu, und Deutschland bildet dabei keine Ausnahme. Die folgende Grafik veranschaulicht die Entwicklung der Anzahl der Cyberangriffe in Deutschland von 2018 bis 2023. Sie zeigt einen signifikanten Anstieg der Angriffe, was die Dringlichkeit unterstreicht, effektive Sicherheitsmaßnahmen zu implementieren und auf dem neuesten Stand der Cyber Security zu bleiben. Laut dem BSI Lagebericht 2023 sind die Bedrohungen durch Cyberkriminelle so hoch wie nie zuvor, wobei besonders Ransomware-Angriffe zunehmen. Bleib informiert und schütze dich – unser Ratgeber bietet dir die notwendigen Werkzeuge und das Wissen, um sicher durch das digitale Zeitalter zu navigieren.

1 Vorstellung Alphonse und Einführung

Hey! Ich bin Alphonse von Gonit.

Einleitung

AGON:

Hallo und herzlich willkommen zu unserem speziellen Cyber Security Feature. Heute haben wir einen einzigartigen Gast: Alphonse, den KI-Avatar, der uns tiefe Einblicke in die Welt der Cyber Security geben wird. Guten Tag, Alphonse! Bereit, unser digitales Universum sicherer zu machen?

ALPHONSE:

Guten Tag! Ja, absolut bereit. In der digitalen Welt lauern viele Gefahren, aber mit dem richtigen Wissen kann jeder seine digitale Präsenz schützen. Lass uns dieses Wissen teilen!

Teil 1: Was ist Cyber Security?

AGON:

Beginnen wir mit den Basics. Alphonse, könntest du uns erklären, was Cyber Security genau ist und warum sie so wichtig ist?

ALPHONSE:

Natürlich! Cyber Security, oder Informationstechnologiesicherheit, befasst sich mit dem Schutz von Computersystemen, Netzwerken und Nutzerdaten vor unerlaubten Zugriffen, Schäden oder Diebstahl. Dies ist entscheidend, weil ein Großteil unseres Alltagslebens – von Bankgeschäften bis zur Kommunikation – online stattfindet. Ein Sicherheitsverstoß kann zu schwerwiegenden finanziellen und persönlichen Verlusten führen.

Teil 2: Typische Bedrohungen und Beispiele

AGON:

Welche Arten von Bedrohungen existieren im Cyber-Raum, und könntest du uns einige Beispiele geben?

ALPHONSE:

Die gängigen Bedrohungen umfassen Phishing, bei dem Angreifer versuchen, durch gefälschte E-Mails oder Nachrichten persönliche Informationen zu stehlen. Dann gibt es Malware, einschließlich Viren und Würmer, die darauf abzielen, Systeme zu infizieren und zu beschädigen. Ransomware verschlüsselt Daten und fordert Lösegeld für die Entschlüsselung. Jedes dieser Szenarien kann verheerende Folgen haben, von Datenverlust bis hin zu erheblichen finanziellen Schäden.

Teil 3: Schutzmaßnahmen für Individuen und Unternehmen

AGON:

Das klingt bedrohlich. Was können unsere Zuhörer tun, um sich und ihre Organisationen zu schützen?

ALPHONSE:

Es gibt mehrere effektive Schritte: Erstens, die Verwendung starker, einzigartiger Passwörter für unterschiedliche Accounts und die Nutzung von Zwei-Faktor-Authentifizierung, wo immer möglich. Regelmäßige Updates von Software und Betriebssystemen schließen Sicherheitslücken. Für Unternehmen ist es unerlässlich, eine robuste Sicherheitsinfrastruktur zu haben, die regelmäßige Sicherheitsaudits, Mitarbeitertraining und eine klare Reaktionsstrategie auf Vorfälle umfasst.

Teil 4: Blick in die Zukunft der Cyber Security

AGON:

Und wie siehst du die Zukunft der Cyber Security, Alphonse? Welche Trends oder Technologien sollten wir im Auge behalten?

ALPHONSE:

Die Zukunft der Cyber Security ist geprägt von ständiger Weiterentwicklung. Mit zunehmender Vernetzung durch das Internet der Dinge wird die Sicherung unserer Geräte und Netzwerke immer komplexer und wichtiger. Künstliche Intelligenz und maschinelles Lernen werden eine Schlüsselrolle bei der Abwehr von Cyberangriffen spielen, indem sie Muster erkennen und automatisch auf Bedrohungen reagieren. Es bleibt spannend, aber auch herausfordernd.

Abschluss

AGON:

Vielen Dank, Alphonse, für diese umfassenden Einblicke. Bevor wir abschließen, gibt es noch letzte Tipps oder Ressourcen, die du unseren Zuhörern empfehlen würdest?

ALPHONSE:

Immer wachsam bleiben! Ich empfehle, regelmäßig vertrauenswürdige Websites und Ressourcen wie das Bundesamt für Sicherheit in der Informationstechnik (BSI) oder die Cybersecurity & Infrastructure Security Agency (CISA) zu besuchen. Dort findet man aktuelle Informationen zu Bedrohungen und Sicherheitstipps. Und denkt daran: Cyber Security ist keine einmalige Aufgabe, sondern ein kontinuierlicher Prozess. Bleibt neugierig und sicher! Vielen Dank fürs Zuhören und bleibt sicher da draußen!

AGON:

Vielen Dank, Alphonse, für das aufschlussreiche Gespräch. Liebe Zuhörer, passt gut auf euch und eure Daten auf. Bis zum nächsten Mal!

2 Frag Alphonse: Dein Cyber-Guide

Willkommen bei unserem Cyber Security Chatbot! Alphonse, dein virtueller Sicherheitsberater, steht dir rund um die Uhr zur Verfügung, um deine Fragen zum Schutz im Netz zu beantworten und dir hilfreiche Tipps zu geben, wie du dich und dein Unternehmen vor digitalen Bedrohungen schützen kannst. Frag Alphonse nach Ratschlägen und bleib sicher!

3 Glossar der Cybersecurity-Begriffe

- Adware: Software, die automatisch Werbung anzeigt oder herunterlädt, oft ohne Zustimmung des Benutzers.

- APT (Advanced Persistent Threat): Eine lange andauernde, zielgerichtete Cyberattacke, oft von staatlich geförderten Gruppen ausgeführt, die in das Netzwerk eines Unternehmens eindringen, um Daten zu stehlen oder Schaden anzurichten.

- Botnet: Ein Netzwerk aus mit Malware infizierten Computern, die von einem Angreifer ferngesteuert werden, um koordinierte Cyberangriffe durchzuführen.

- Brute-Force-Angriff: Eine Methode, bei der ein Angreifer wiederholt verschiedene Passwortkombinationen ausprobiert, bis das richtige Passwort gefunden ist.

- Cyberangriff: Jede Form von Angriff auf Computersysteme, Netzwerke oder Daten durch Cyberkriminelle.

- Cybersicherheit: Maßnahmen und Prozesse zum Schutz von Computersystemen, Netzwerken und Daten vor Cyberangriffen.

- DDoS (Distributed Denial of Service): Ein Angriff, bei dem mehrere Systeme gleichzeitig eine Zielwebsite oder ein Netzwerk mit Datenverkehr überlasten, um es unzugänglich zu machen.

- Datenleck: Unbeabsichtigte Freigabe oder Zugriff auf vertrauliche Daten durch Unbefugte.

- Endpunkt: Ein Gerät, das mit einem Netzwerk verbunden ist, wie ein Computer, Smartphone oder Tablet.

- Exploit: Eine Software oder ein Stück Code, das eine Sicherheitslücke in einem System ausnutzt, um unbefugten Zugriff zu erhalten.

- Firewall: Ein Netzwerksicherheitsgerät, das den ein- und ausgehenden Datenverkehr basierend auf vordefinierten Sicherheitsregeln überwacht und kontrolliert.

- Phishing: Ein Versuch, sensible Informationen wie Benutzernamen, Passwörter und Kreditkartendetails durch betrügerische E-Mails oder Webseiten zu stehlen.

- IDS (Intrusion Detection System): Ein System, das Netzwerkverkehr auf verdächtige Aktivitäten überwacht und Alarme auslöst, wenn potenzielle Sicherheitsverletzungen erkannt werden.

- IoT (Internet of Things): Ein Netzwerk von physischen Geräten, Fahrzeugen, Haushaltsgeräten und anderen Objekten, die über das Internet verbunden und in der Lage sind, Daten auszutauschen.

- Malware: Schädliche Software, die entwickelt wurde, um Computer oder Netzwerke zu schädigen, zu stören oder unbefugten Zugriff zu ermöglichen.

- MitM (Man-in-the-Middle): Ein Angriff, bei dem ein Angreifer die Kommunikation zwischen zwei Parteien abfängt und möglicherweise verändert, ohne dass diese es bemerken.

- Passwort-Manager: Eine Softwareanwendung, die Passwörter sicher speichert und verwaltet.

- Patch: Ein Software-Update, das Sicherheitslücken behebt und Fehler in einem Programm korrigiert.

- Ransomware: Eine Art von Malware, die Daten auf einem infizierten System verschlüsselt und Lösegeld verlangt, um die Entschlüsselungsschlüssel bereitzustellen.

- Rootkit: Eine Sammlung von Software-Tools, die einem Angreifer dauerhaften Zugang zu einem Computer gewähren und ihre Anwesenheit vor dem Benutzer verbergen.

- Social Engineering: Eine Technik, bei der Angreifer Menschen manipulieren, um vertrauliche Informationen preiszugeben oder sicherheitsrelevante Handlungen auszuführen.

- Spyware: Software, die heimlich Informationen über die Aktivitäten eines Benutzers sammelt und diese an den Angreifer sendet.

- Trojaner: Eine Art von Malware, die sich als nützliche Software tarnt, um sich Zugang zu einem System zu verschaffen und dort Schaden anzurichten oder Daten zu stehlen.

- Two-Factor Authentication (2FA): Eine Sicherheitsmaßnahme, die zwei verschiedene Formen der Identifikation erfordert, um Zugang zu einem Konto oder System zu gewähren.

- Virus: Eine Art von Malware, die sich selbst replizieren kann, indem sie sich an andere Programme oder Dateien anfügt.

- Vulnerability: Eine Schwachstelle in einem System, die von Angreifern ausgenutzt werden kann, um unbefugten Zugriff zu erhalten oder Schaden anzurichten.

- Wurm: Eine Art von Malware, die sich selbständig über Netzwerke verbreitet und dabei Schwachstellen in Computersystemen ausnutzt.

- WPA (Wi-Fi Protected Access): Ein Sicherheitsprotokoll für drahtlose Netzwerke, das entwickelt wurde, um die Sicherheit zu verbessern.

4 Häufige Bedrohungen und wie man sie erkennt

In der Welt der Cyber Security ist es entscheidend, die häufigsten Bedrohungen zu kennen und zu wissen, wie man sie erkennt. Hier sind einige der gängigsten Bedrohungen und Tipps, wie du dich davor schützen kannst.

Phishing

- Beschreibung: Phishing ist ein Versuch, sensible Informationen wie Benutzernamen, Passwörter und Kreditkartendetails zu stehlen, indem man sich als vertrauenswürdige Quelle ausgibt.

- Erkennungsmerkmale:

- Unerwartete E-Mails von bekannten Unternehmen oder Personen, die vertrauliche Informationen anfordern.

- E-Mails mit verdächtigen Links oder Anhängen.

- Grammatik- oder Rechtschreibfehler in der Nachricht.

- Schutzmaßnahmen:

- Überprüfe die Absenderadresse genau.

- Klicke nicht auf Links in verdächtigen E-Mails.

- Verwende Anti-Phishing-Tools und Browsererweiterungen.

Malware (Schadsoftware)

- Beschreibung: Malware ist ein Überbegriff für verschiedene Arten von schädlicher Software, die dazu entwickelt wurde, Computer oder Netzwerke zu beschädigen oder zu stören.

- Erkennungsmerkmale:

- Unerwartete Pop-up-Werbung.

- Langsame Systemleistung oder häufige Abstürze.

- Unbekannte Programme, die automatisch starten.

- Schutzmaßnahmen:

- Installiere und aktualisiere regelmäßig Antiviren- und Antimalware-Software.

- Vermeide den Download von Software aus unbekannten Quellen.

- Halte dein Betriebssystem und deine Anwendungen stets aktuell.

Ransomware

- Beschreibung: Ransomware verschlüsselt die Daten eines Benutzers und fordert ein Lösegeld für die Entschlüsselung.

- Erkennungsmerkmale:

- Plötzlicher Verlust des Zugriffs auf Dateien.

- Eine Lösegeldforderung erscheint auf dem Bildschirm.

- Schutzmaßnahmen:

- Führe regelmäßige Backups deiner Daten durch.

- Halte alle Software und Systeme auf dem neuesten Stand.

- Sei vorsichtig beim Öffnen von E-Mail-Anhängen oder dem Besuch unbekannter Websites.

DDoS (Distributed Denial of Service)

- Beschreibung: Ein DDoS-Angriff überlastet ein System oder Netzwerk mit einer Flut von Datenverkehr, wodurch es für legitime Benutzer unzugänglich wird.

- Erkennungsmerkmale:

- Plötzliche und unerklärliche Netzwerkverlangsamung.

- Websites oder Dienste sind nicht mehr erreichbar.

- Schutzmaßnahmen:

- Implementiere DDoS-Schutzlösungen.

- Überwache den Netzwerkverkehr kontinuierlich.

- Setze Rate-Limiting und Traffic-Filter ein.

Trojaner

- Beschreibung: Trojaner sind schädliche Programme, die sich als nützliche Software tarnen, um sich Zugang zu einem System zu verschaffen.

- Erkennungsmerkmale:

- Ungewöhnliche Systemverhalten nach der Installation neuer Software.

- Unerwartete Netzwerkaktivitäten.

- Schutzmaßnahmen:

- Installiere Software nur aus vertrauenswürdigen Quellen.

- Verwende Antiviren-Software, um Trojaner zu erkennen und zu entfernen.

- Sei vorsichtig beim Herunterladen von Dateien aus dem Internet.

5 Checkliste für persönliche Sicherheit

1. Starke Passwörter verwenden

- Nutze eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen.

- Verwende für jeden Account ein einzigartiges Passwort.

- Aktualisiere deine Passwörter regelmäßig.

2. Zwei-Faktor-Authentifizierung (2FA) aktivieren

- Aktiviere 2FA, wo immer es möglich ist, um einen zusätzlichen Schutzlayer zu haben.

3. Regelmäßige Software-Updates

- Halte Betriebssysteme, Anwendungen und Antivirensoftware immer auf dem neuesten Stand.

4. Vorsicht bei E-Mails und Links

- Öffne keine Anhänge oder klicke auf Links in verdächtigen E-Mails.

- Verifiziere die Echtheit von E-Mails, bevor du auf Links klickst oder persönliche Informationen preisgibst.

5. Verwende Antivirus- und Antimalware-Software

- Installiere und aktualisiere regelmäßig Antivirus- und Antimalware-Programme.

6. Sichere WLAN-Netzwerke

- Verwende WPA3-Verschlüsselung für dein WLAN.

- Ändere regelmäßig das WLAN-Passwort.

7. Backups erstellen

- Mache regelmäßig Backups deiner wichtigen Daten und bewahre sie an einem sicheren Ort auf.

6 Checkliste für unternehmerische Sicherheit

1. Sicherheitsrichtlinien erstellen und implementieren

- Entwickle klare Richtlinien für den Umgang mit sensiblen Daten und IT-Ressourcen.

2. Mitarbeiterschulung

- Schule deine Mitarbeiter regelmäßig zu Cyber-Sicherheitsbest practices und Phishing-Erkennung.

3. Netzwerksicherheit

- Verwende Firewalls und Intrusion Detection Systems (IDS), um Netzwerkverkehr zu überwachen und Bedrohungen zu erkennen.

4. Zugangskontrollen

- Implementiere strikte Zugangskontrollen und verfolge das Prinzip der geringsten Privilegien (Least Privilege).

5. Regelmäßige Sicherheitsupdates und Patches

- Halte alle Systeme und Anwendungen durch regelmäßige Updates und Patches sicher.

6. Datenverschlüsselung

- Verschlüssele sensible Daten sowohl im Ruhezustand als auch bei der Übertragung.

7. Notfallwiederherstellungspläne

- Entwickle und teste regelmäßig Notfallwiederherstellungspläne, um auf Cyberangriffe vorbereitet zu sein.

8. Third-Party Risk Management

- Bewerte und überwache die Sicherheitspraktiken deiner Drittanbieter und Partner.

Schluss

Location

Hohenstein-Ernstthal und Prishtina.

We work on-line.

Öffnungszeiten

24/7 erreichbar